Ajustes de jailbreak de la semana: BatteryBuddy, Libellum, MediaBar14 y más…

10 octubre, 2022

ReachPlayer llena el vacío de la interfaz de Accesibilidad con información de Reproducción en curso

10 octubre, 2022Axi0mX muestra el arranque detallado en iPhone X con iOS 13.1.1 a través de checkm8

Las mareas de la comunidad jailbreak cambiaron para mejor el viernes cuando el hacker e investigador de seguridad @axi0mX lanzó checkm8 , el primer exploit de bootrom lanzado públicamente para dispositivos con iOS desde el iPhone 4 en 2010. Cautivadoramente, checkm8 funciona en un número significativo de teléfonos que van desde el anticuado iPhone 4s hasta el no tan antiguo iPhone X.

Checkm8 es, en sí mismo, un exploit. Dicho esto, no es un jailbreak , sino una poderosa herramienta que los desarrolladores de jailbreak podrían usar para diseñar una herramienta de jailbreak atada o semi-atada basada en USB para dispositivos A5-A11. Dado el reciente lanzamiento de checkm8, no debería sorprender a nadie que las herramientas públicas de jailbreak aún no utilicen el exploit, pero eso no ha impedido que algunos hackers talentosos muestren sus destrezas l33t:

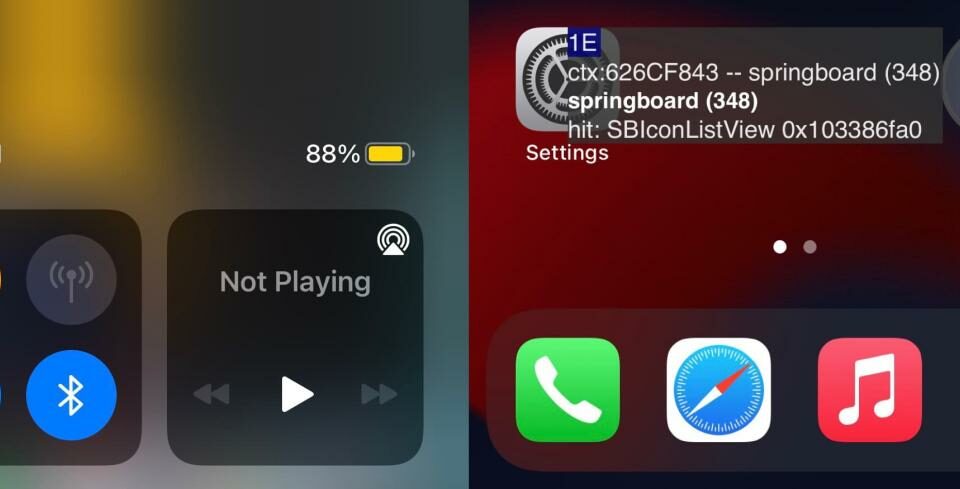

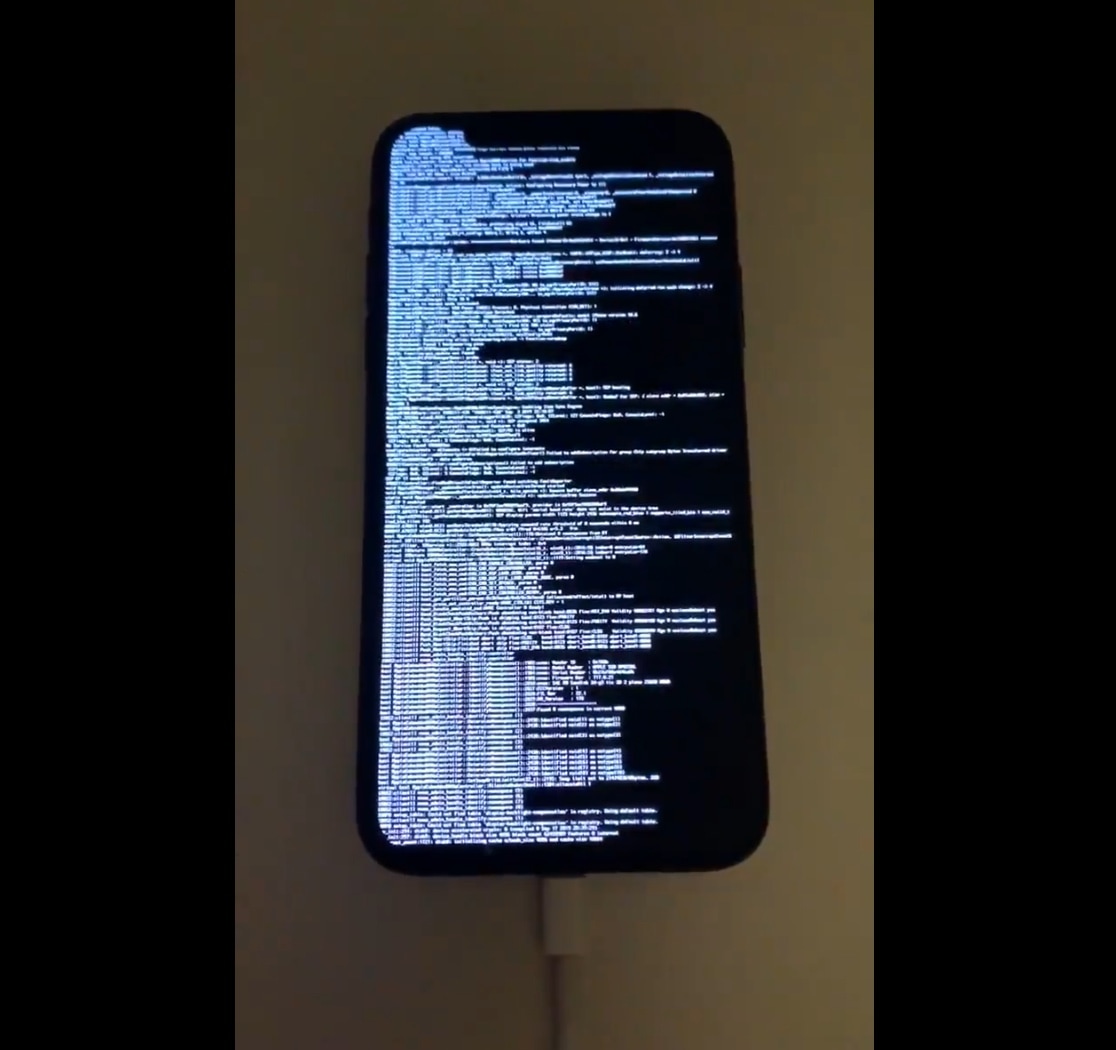

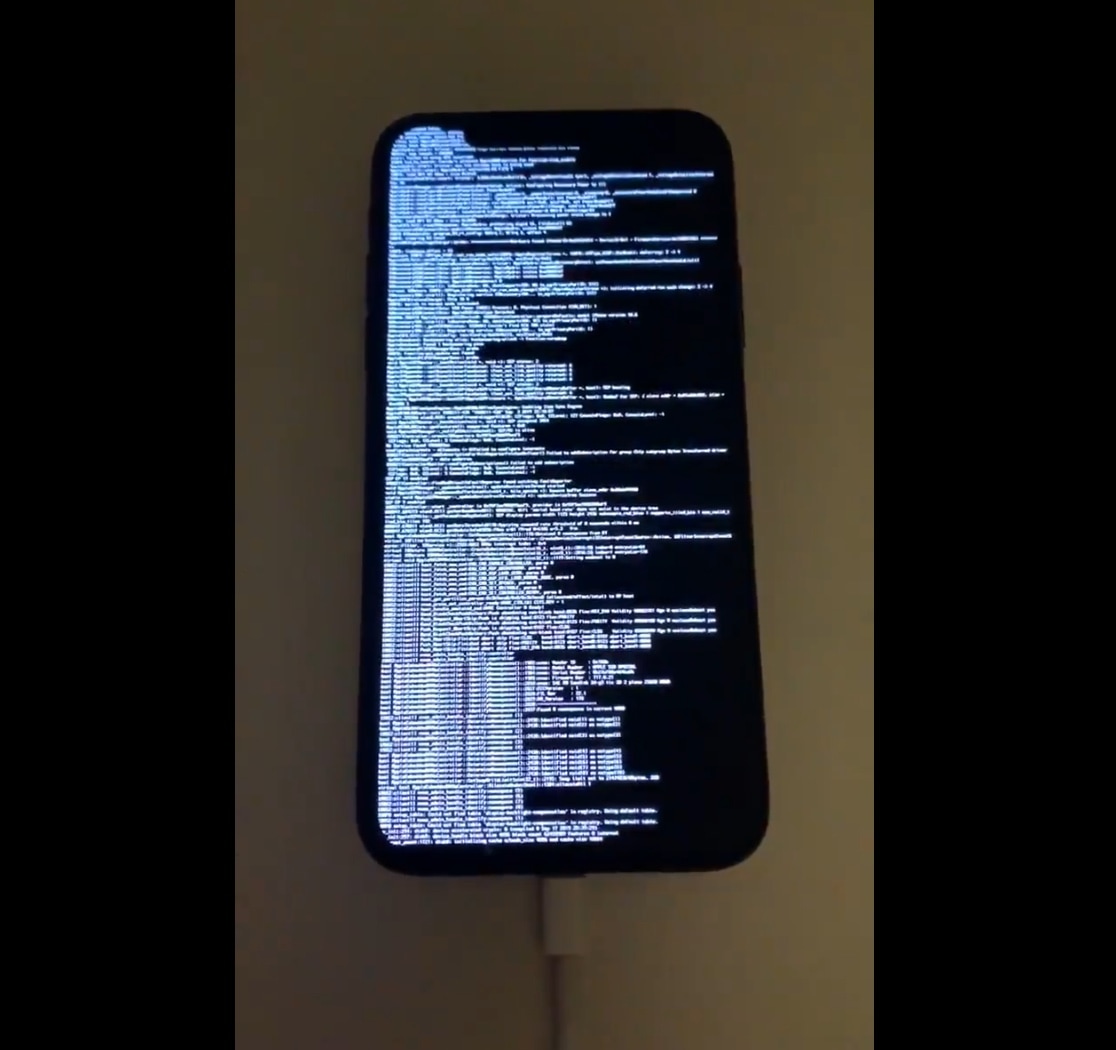

Por lo que podemos deducir, el famoso hacker y creador de jailbreak de Yalu , Luca Todesco , ha pasado algún tiempo jugando con el nuevo exploit de bootrom checkm8, al menos el tiempo suficiente para que @axi0mX provoque una pantalla de arranque detallada nostálgica (fondo negro con texto blanco que se desplaza) en un iPhone X equipado con A11. Haga clic aquí para ver el video .

Citando el Tweet de @axi0mX, checkm8 logró liberar el iPhone X mostrado en cuestión de solo dos segundos, luego de lo cual mostró la pantalla de inicio detallada. Quizás lo más importante es que el teléfono en cuestión supuestamente ejecuta iOS 13.1.1 , que es la última versión del sistema operativo móvil de Apple para iPhone, iPad y iPod touch hasta la fecha.

Vale la pena señalar que debido a que checkm8 es un exploit de hardware basado en bootrom, Apple no puede parchearlo con una actualización de software. En cambio, Apple tendría que retirar todos sus dispositivos e instalar hardware actualizado con un parche para solucionar esto, lo cual es completamente inviable. Por esta razón, checkm8 casi garantiza la capacidad de jailbreak de los dispositivos A5-A11 durante toda su vida útil, suponiendo que un desarrollador de jailbreak esté dispuesto a lanzar y mantener constantemente las herramientas de jailbreak correspondientes.

Queda por ver cuándo las herramientas públicas de jailbreak adoptarán soporte para checkm8, pero los piratas informáticos destacados como CoolStar y Pwn20wnd ya han expresado mucho interés en comprobarlo para sus respectivas herramientas de jailbreak. Con eso en mente, esperamos que el soporte pueda llegar en un futuro no muy lejano.

¿Estás entusiasmado con lo que el exploit checkm8 podría traer a la comunidad de jailbreak? ¡Discuta en la sección de comentarios a continuación!