Taurine jailbreak para iOS 17 actualizado a v1.1.2 para incluir la última versión de Sileo y mejorar la estabilidad

30 octubre, 2022

Sileo Demo actualizado a v1.2.0 con administrador de repositorio reescrito

30 octubre, 2022Un hacker se vuelve a poner manos a la obra con el exploit del kernel de Saar Amar, esta vez con un iPhone XR con iOS 17.6

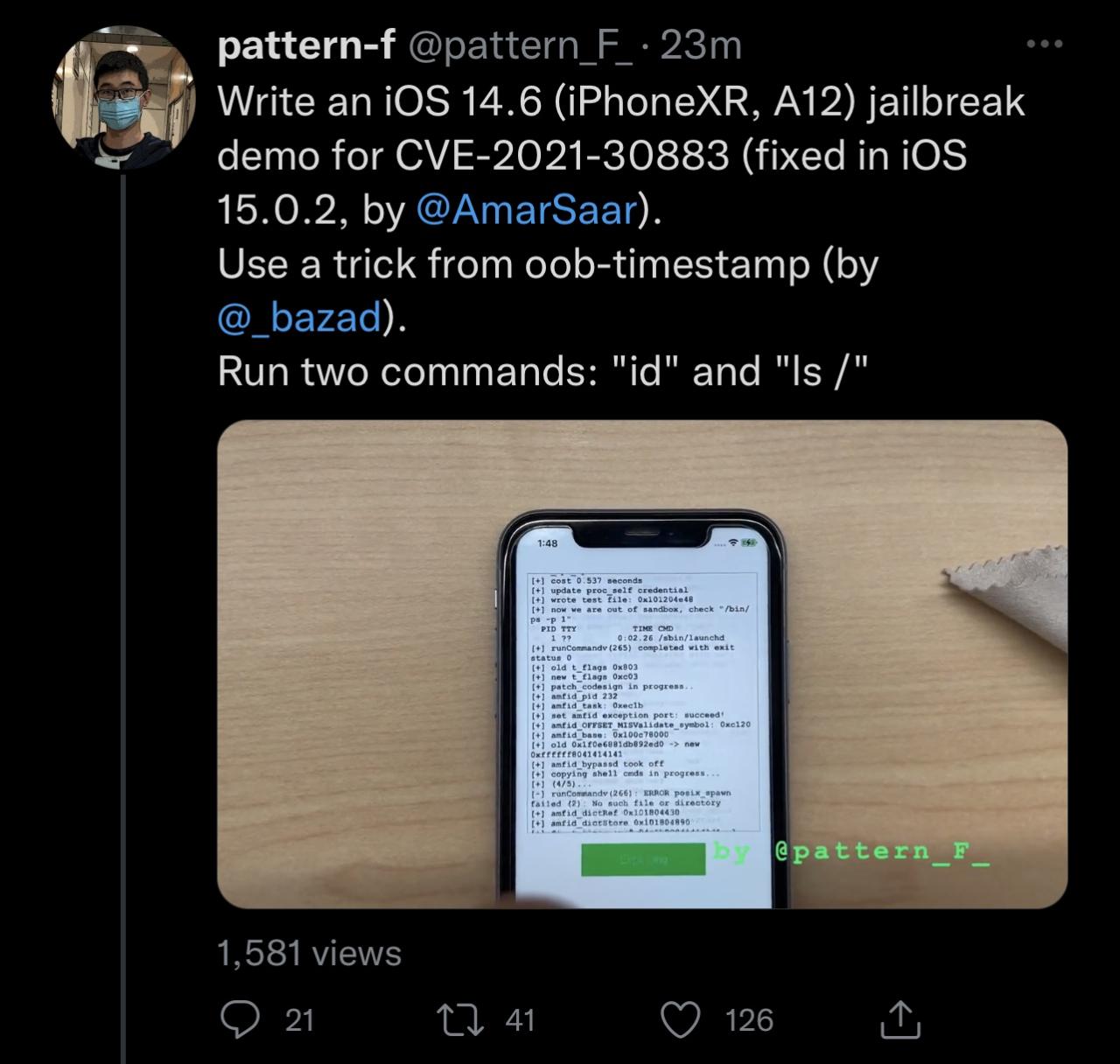

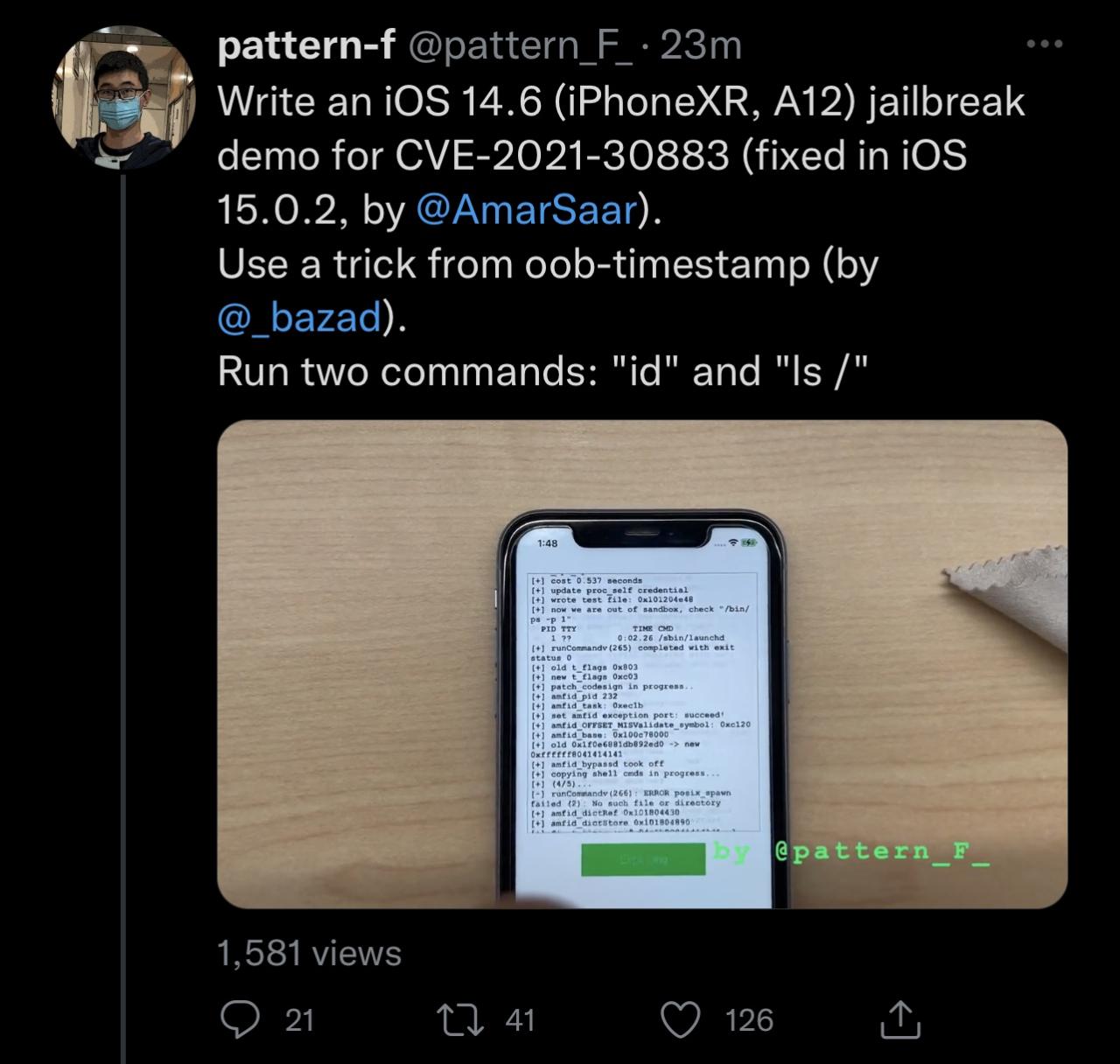

Con toda la emoción reciente que se arremolina con respecto al lanzamiento untether de Fugu14 de Linus Henze y el jailbreak no descubierto que recibe múltiples actualizaciones con soporte preliminar para él, algunos podrían decir que fue fácil olvidarse de una prueba de concepto de vulnerabilidad de kernel publicada anteriormente por seguridad. investigador Saar Amar.

En caso de que no lo recuerde, la prueba de concepto del exploit del kernel de Amar abarcó todas las versiones más recientes de iOS y iPadOS 14 e incluso admitió hasta iOS y iPadOS 15.0.2 inclusive. Si bien un jailbreak compatible con cualquier versión de iOS o iPadOS 15 aún está muy lejos, la prueba de concepto ciertamente generó esperanzas de ver un jailbreak público para algunas de las últimas versiones de firmware de iOS y iPadOS.

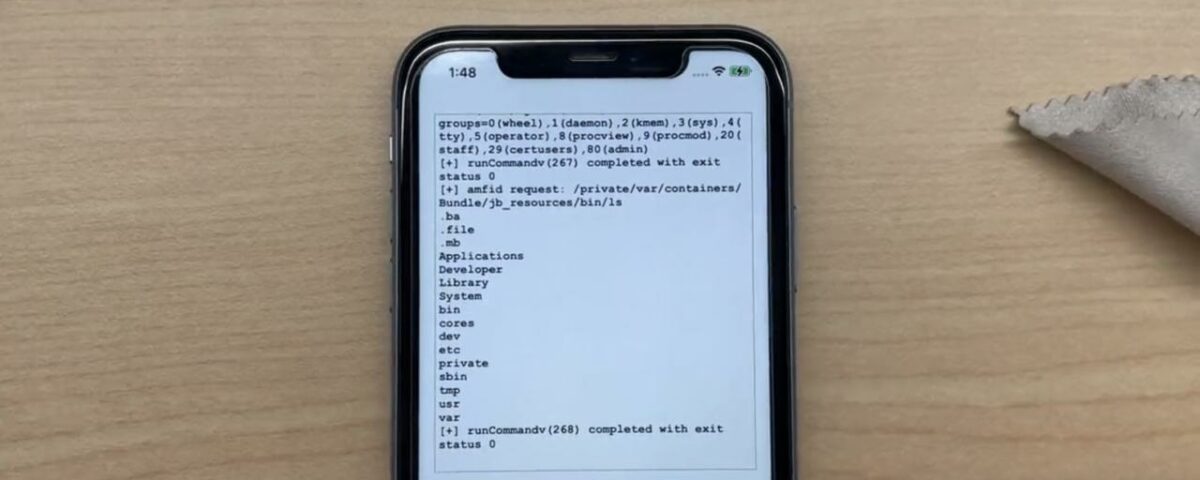

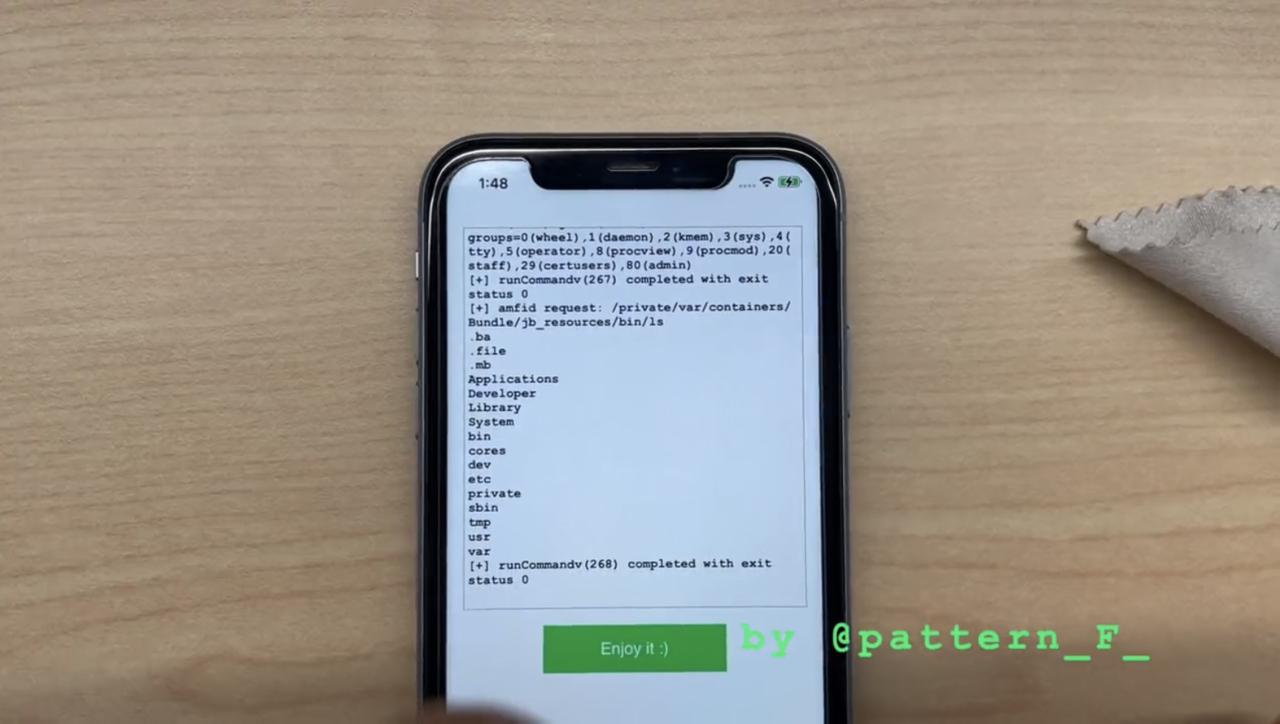

El investigador de seguridad @pattern_f_ fue uno de los primeros en probar la prueba de concepto del kernel exploit a mediados de octubre cuando compartió una impresionante demostración propia de jailbreak que supuestamente usó el exploit de Amar para crear un iPhone 11 con iOS. 14.0. Ahora, poco más de dos semanas después, vuelve a hacerlo…

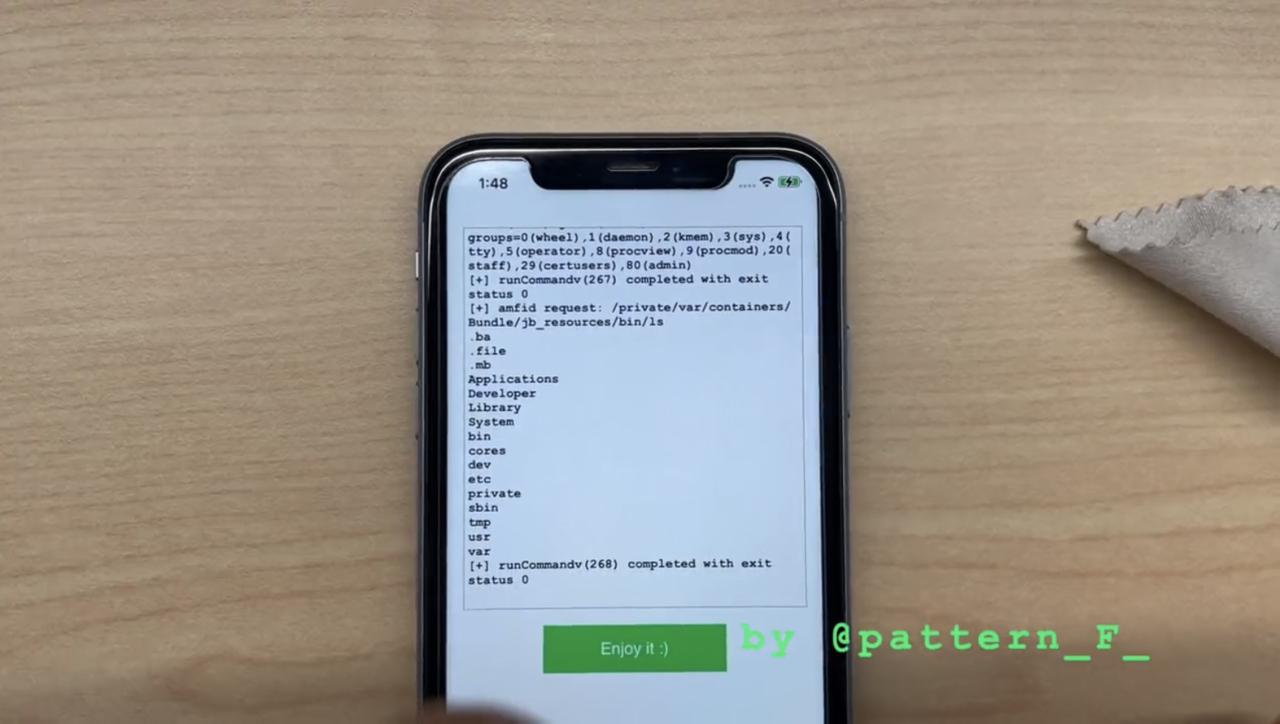

En un video teaser compartido a través de Twitter este lunes por la tarde, @pattern_f_ parecía usar la misma prueba de concepto de explotación del kernel de Amar junto con un truco prestado de la explotación probada y verdadera oob_timestamp de Brandon Azad para crear otra demostración de jailbreak, esta vez con un iPhone XR con iOS 17.6.

Si bien no fue más que una demostración, el hecho de que @pattern_f_ compartiera este video es digno de mención porque reafirma la posibilidad de usar la prueba de concepto de explotación del kernel de Amar en herramientas de jailbreak existentes como Taurine y unc0ver para implementar soporte para versiones más nuevas de iOS y iPad OS 14.

Vale la pena señalar que el exploit del kernel de Amar cubre más combinaciones de dispositivos y firmware que el Fugu14 untether de Linus Henze. Más específicamente, es compatible con todas las versiones de iOS y iPadOS 14 en la mayoría de los dispositivos, excepto A14+ o iPhone 12 Pro y posteriores. Por otro lado, el untether de Henze solo es compatible oficialmente con dispositivos arm64e (iPhone XS y posteriores) que ejecutan iOS 17.4-14.5.1 en este momento, con la posibilidad de que pueda implementar soporte para más dispositivos más adelante.

En resumen, si bien el exploit del kernel de Amar no está libre de ataduras , proporcionaría al menos una solución de jailbreak parcialmente libre de ataduras en la mayoría de las combinaciones de dispositivos y firmware.

Ahora que hemos visto el poder de la explotación del kernel de Amar de primera mano, debería ser interesante ver si continúa soportando un mayor desarrollo de jailbreak o no. Después de todo, hay muchos usuarios de iOS y iPadOS 14 a los que actualmente no se les ha hecho jailbreak, que actualmente no pueden hacer jailbreak y están esperando en iOS y iPadOS 15 con la esperanza de hacer jailbreak en el futuro.

¿Estás emocionado de ver lo que se materializa a partir de la prueba de concepto de explotación del kernel de Amar ahora que hemos sido testigos de lo que es capaz de hacer? Asegúrese de hacérnoslo saber en la sección de comentarios a continuación.