Por qué Instagram se deshace de su aplicación IGTV y qué debes saber al respecto

19 noviembre, 2022

Apple lanza las segundas versiones beta de iOS 17.6, iPadOS 14.6, tvOS 14.6 y watchOS 7.5 para los desarrolladores

19 noviembre, 2022Luca Todesco se burla de la ejecución del código SEPROM con checkra1n

Casi a fines del mes pasado, el Pangu Team subió al escenario en MOSEC 2020 para discutir una gran cantidad de temas interesantes, uno de los cuales realmente se destacó del resto. Por supuesto, estamos hablando de la vulnerabilidad SEPROM basada en hardware que no se puede parchear y que se dirige al procesador de enclave seguro (SEP) de un dispositivo.

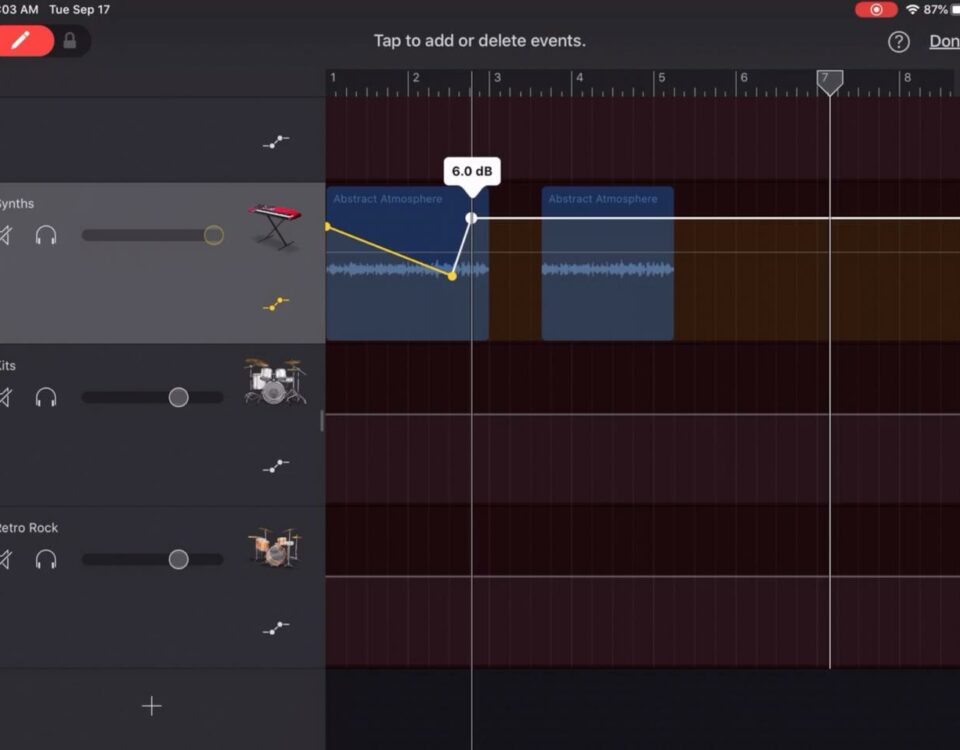

No pasó mucho tiempo después de que se descubriera la vulnerabilidad de SEPROM y se publicaran notas al respecto que hackers famosos como Luca Todesco del equipo de checkra1n comenzaron a jugar con ella. De hecho, fue solo ayer que Todesco tuiteó algunas fotos particularmente llamativas de la integración de checkra1n en un dispositivo iOS y de una Mac equipada con T2 que ejecuta la vulnerabilidad como se muestra en la pantalla OLED de la barra táctil :

Según Todesco, «todas las raíces de confianza en los T2 Mac que se envían actualmente están comprometidas». Pero esto ya lo sabíamos porque Todesco ha estado pirateando el chip T2 de Mac desde hace bastante tiempo .

Agregando combustible al fuego existente, las Mac equipadas con Intel ahora tienen que lidiar con los exploits SecureROM y SEPROM, devolviendo efectivamente el control total de cualquier Mac moderno a cualquier usuario que pueda aprovechar estos exploits, como señaló el investigador de seguridad Will Strafach:

Las ramificaciones potenciales también son evidentes. Un sistema de seguridad totalmente comprometido que fue diseñado por Apple para mantener la información segura podría y permitiría que un pirata informático hiciera básicamente lo que quisiera con los datos de una máquina vulnerable.

Es particularmente estimulante ver que gran parte del hardware moderno de Apple está siendo comprometido por las mismas personas que crearon y enviaron herramientas de jailbreak para que muchos de nosotros disfrutemos. También será interesante ver qué tipo de cosas pueden surgir de esto, potencialmente para beneficiar a los usuarios finales de estas máquinas.

Obviamente, es un arma de doble filo porque las mismas vulnerabilidades podrían usarse para beneficiar intenciones maliciosas. Dicho esto, Apple se verá obligada a ofrecer un sistema de seguridad actualizado para su línea de Mac en el futuro y será interesante ver cómo responden.

¿Estás emocionado de ver qué sucede después? Háganos saber en la sección de comentarios.